Image by Denny Bú, from Unsplash

El NCSC emite una advertencia urgente sobre el malware que ataca a los dispositivos Cisco

El Centro Nacional de Seguridad Cibernética (NCSC) del Reino Unido ha publicado una nueva alerta sobre un ataque de malware en curso, que apunta a dispositivos específicos de Cisco, instando a las organizaciones a tomar medidas de protección inmediatas.

¿Con prisa? Aquí están los datos rápidos:

- Los atacantes explotaron nuevas fallas para implantar malware, ejecutar comandos y robar datos.

- La guía de detección de Cisco destaca los registros del sistema suprimidos y las comprobaciones de memoria desactivadas.

- Los atacantes usan credenciales robadas, creando escenarios de inicio de sesión de “viaje imposible”.

En una nueva actualización, Cisco confirmó que el mismo actor de amenazas detrás de la campaña ArcaneDoor del año pasado está ahora explotando nuevas vulnerabilidades en los dispositivos de la serie Cisco Adaptive Security Appliance (ASA) 5500-X.

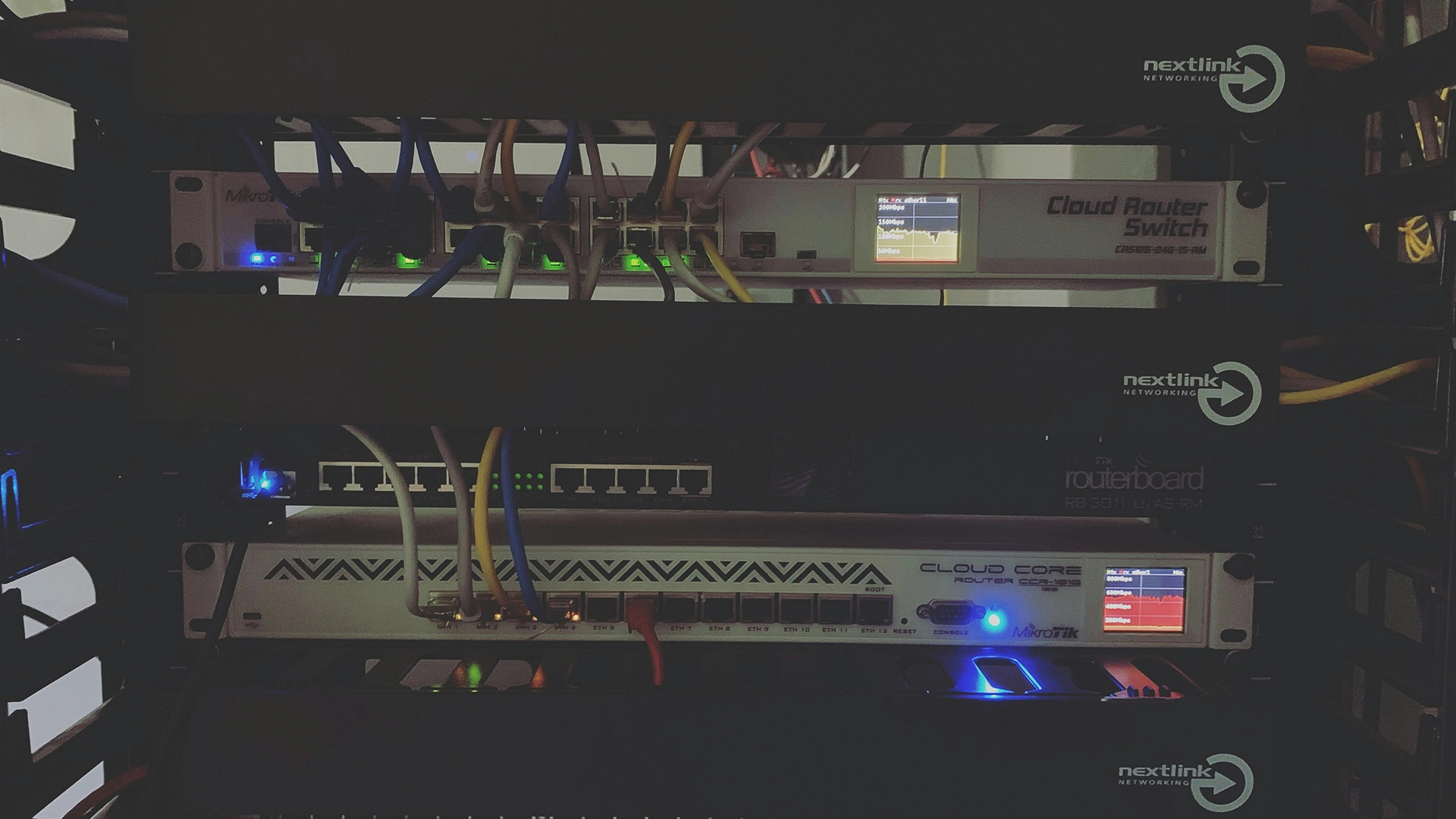

Las herramientas de red de Cisco incluyen routers, switches y firewalls que dirigen y protegen el tráfico de internet. Son ampliamente utilizadas por empresas y gobiernos para conectar sistemas, habilitar el acceso remoto y proteger datos sensibles.

Los atacantes han logrado colocar malware en los sistemas mientras realizan comandos y obtienen datos sensibles de sistemas comprometidos.

El NCSC ha publicado un detallado análisis de dos nuevas cepas de malware, llamadas RayInitiator y LINE VIPER, que representan una evolución más avanzada del malware observado en la campaña anterior. El NCSC dice que las organizaciones deben revisar sus sistemas de inmediato de acuerdo con las guías de remediación de Cisco.

Ollie Whitehouse, Director de Tecnología del NCSC, dijo: “Es crucial que las organizaciones tomen nota de las acciones recomendadas destacadas por Cisco hoy, particularmente en detección y remediación. Recomendamos encarecidamente a los defensores de la red que sigan las mejores prácticas del proveedor y se involucren con el informe de análisis de malware del NCSC para ayudar con sus investigaciones.”

La tecnología de fin de vida presenta un riesgo significativo para las organizaciones. Los sistemas y dispositivos deberían ser migrados prontamente a versiones modernas para abordar vulnerabilidades y fortalecer la resiliencia,” concluyó Whitehouse.

Cisco también ha emitido una detallada guía de detección para los defensores de la red. Explica cómo los atacantes pueden intentar ocultar su actividad, incluyendo la supresión de registros del sistema, la desactivación de controles de memoria, y el uso de credenciales robadas para crear escenarios de “viajes imposibles”, donde el mismo usuario inicia sesión desde ubicaciones distantes en un marco de tiempo irrealista.

Sólo ciertos modelos de Cisco ASA 5500-X que ejecutan versiones específicas de software con servicios VPN habilitados han sido confirmados como comprometidos. Cisco y el NCSC recomiendan a los usuarios que actualicen sus dispositivos, revisen sus registros y reemplacen todo el equipo no soportado ya que crea una amenaza de seguridad creciente.

Artículo anterior

Artículo anterior

Artículos más recientes

Artículos más recientes